测试结果

测试结果

防攻击能力

1款登出帐户后仍可观看影像串流

用户开启监控镜头的相关应用程式及登入帐户后便可遥距监控家中的情况,而每次登入连接镜头时,都要先连接至生产商的伺服器,因此生产商能提供可靠又安全的连接服务至关重要。理论上,用户应先登入已连接监控镜头的帐户才可观看实时动态影像串流(real-time video streaming)。然而测试发现,「reolink」(#9)于同一手机内的应用程式即使已登出帐户或登入另一个帐户后,仍可看到已登出帐户所连接的监控镜头拍摄所得的实时动态影像,装置存在网络安全漏洞。

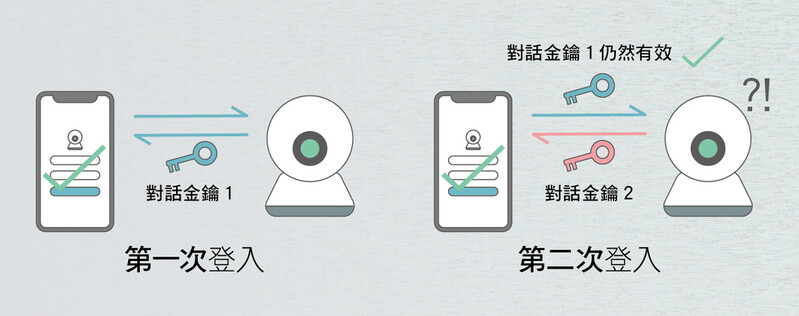

3款样本的旧有对话金钥仍有效

用户每次登入连接镜头时均会使用对话金钥(session key)。此金钥就像一个临时密码,用于加密及解密互相传送的资料及数据,当中断连接后,该次连接使用的对话金钥便会失效。若用户重新登入帐户连接镜头,会使用一个新的对话金钥进行加密及解密。惟测试发现,当用户重新登入帐户连接镜头时,「BotsLab」(#5)、「SpotCam」(#7)及「reolink」(#9)用于上一次连接的对话金钥仍然有效,若骇客成功偷取旧有的对话金钥,便可连接镜头。

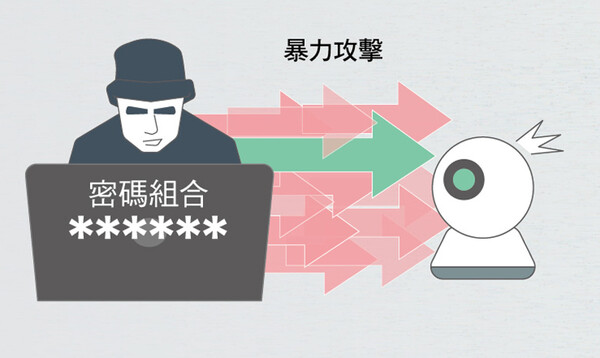

4款样本未能防御骇客的暴力攻击

测试发现,3款样本包括「eufy」(#6)、「EZVIZ」(#8)及「D-Link」(#10)进行实时动态影像串流时,骇客可透过暴力攻击(brute force attack)以获得密码。暴力攻击主要透过试误法(trial and error)来破解密码,透过反复试验所有可能的密码组合,直至成功破解密码。尝试破解密码的次数取决于密码的长度及复杂性,密码愈长愈复杂,破解密码所需的时间便愈长,因此骇客通常使用自动化工具和程式进行暴力攻击。

「EZVIZ」(#8)及「D-Link」(#10)实时动态影像串流的预设密码分别为6位字母或数字,密码强度非常弱。由于预设密码过于简单,骇客很快便可把密码破解并窃取实时串流的影片。故该2款样本应加强预设密码的长度及复杂性,例如以混合大小楷字母、数字及特殊符号来提高强度。

「EZVIZ」(#8)及「D-Link」(#10)的预设密码分别只有6位字母或数字,强度非常弱。

另外,当使用「SpotCam」(#7)的手机应用程式登入帐户时,该应用程式未有限制可登入次数,骇客可不断地重复尝试登入以获取帐户资料。

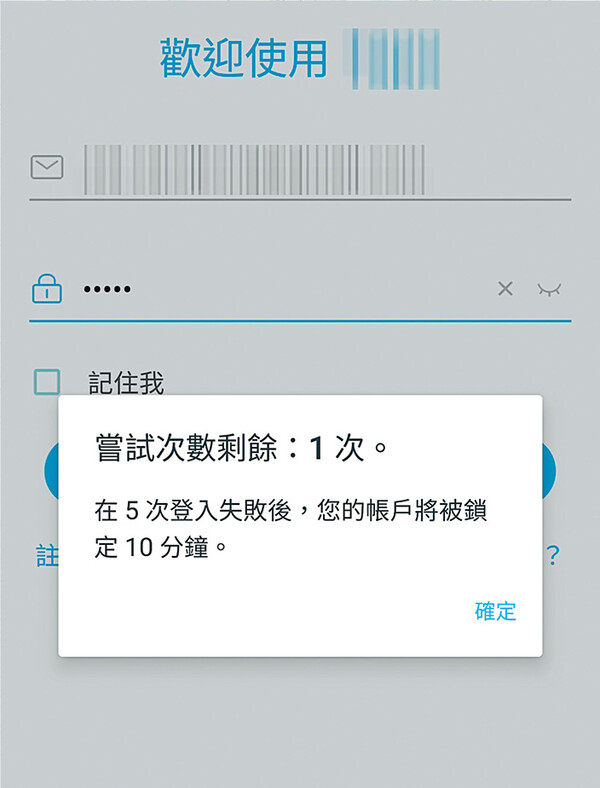

本会建议样本#6、#7、#8及#10的生产商为其产品的实时动态影像串流或帐户登入加入防御暴力攻击的设计,例如采用多重认证(multi-factor authentication)及限制尝试密码的次数。当来自同一IP地址,短时间多次登入失败后应封锁帐户一段时间,以防骇客进行暴力攻击。

用户多次登入失败后会被封锁帐户一段时间,以防骇客进行暴力攻击,防御设计较理想。

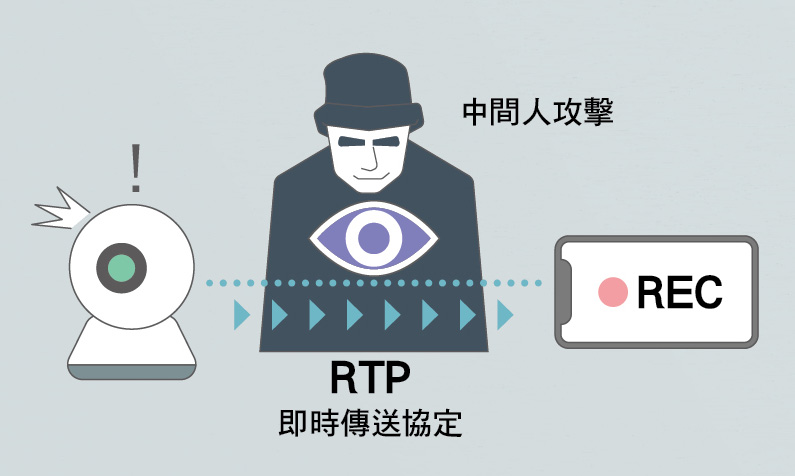

5款样本没有加密传送 资料易外泄

监控镜头的应用程式会直接将镜头拍摄所得的实时动态影像串流至流动装置,故传送影片的安全性亦相当重要。4款样本包括「imou」(#3)、「TP-Link」(#4)、「EZVIZ」(#8)及「D-Link」(#10)采用即时传输协定(Real-time Transport Protocol,简称RTP)来进行实时动态影像串流,没有把影片数据进行加密,故传送影片时有机会受到中间人攻击(man in the middle attack),骇客可轻易窥探影片内容,侵犯用户的私隐。本会建议生产商使用安全即时传输协定(Secure Real-time Transport Protocol,简称SRTP),此协定可提供数据加密、讯息认证(message authentication)和完整性(integrity)保证等。

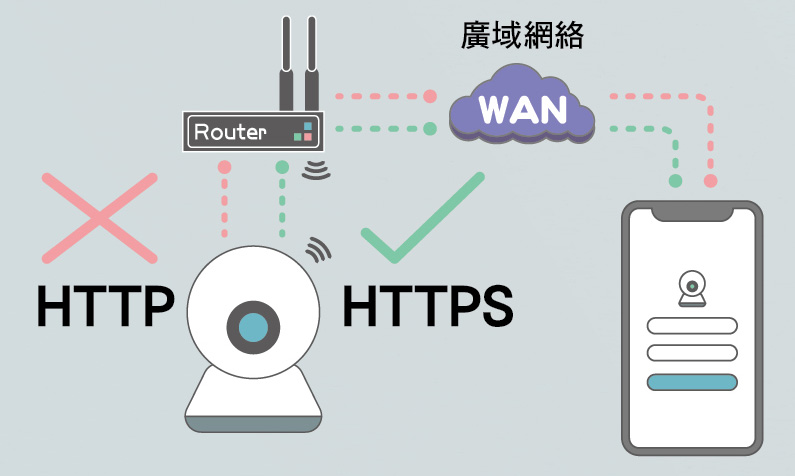

「reolink」(#9)透过mysimplelink 服务连接用家的Wi-Fi无线网络时,没有进行身分验证(authentication),只使用超文本传输协定(Hyper Text Transfer Protocol,简称HTTP)传送资料,没有把敏感资料加密,骇客可从普通文字档找到路由器(router)的帐户资料,资料存有外泄风险。本会建议生产商采用较安全的超文本传输安全协定(Hyper Text Transfer Protocol Secure,简称HTTPS),以提高传送数据时的安全性。

应用程式安全性

5款样本可透过Android应用程式存取装置档案

若应用程式内嵌浏览器(WebView),用户毋须切换应用程式便可直接浏览网页。测试发现,「imou」(#3)、「TP-Link」(#4)、「eufy」(#6)、「EZVIZ」(#8)及「D-Link」(#10)Android版本的应用程式内嵌浏览器没有封锁存取档案的权限,骇客可植入程式码以存取装置档案,令用户私隐外泄。另外,「小米Mi」(#2)、「imou」(#3)、「eufy」(#6)及「D-Link」(#10)iOS版本的应用程式内嵌浏览器使用已过时的UIWebView或没有停用JavaScript,骇客可进行跨网站指令码攻击(Cross Site Scripting,简称XSS)。本会建议生产商使用WKWebView或SFSafariViewController,并停用JavaScript。

1款样本的Android应用程式加密方式不安全

「BotsLab」(#5)Android版本的应用程式使用已过时的数据加密标准(Data Encryption Standard,简称DES),金钥长度较短,只有56位,并非一种安全的加密方法。本会建议生产商使用较安全的进阶加密标准(Advanced Encryption Standard,简称AES),金钥长度不少于128位。

5款样本的手机应用程式存取过多权限

测试同时检视了应用程式的Android及iOS版本所要求的权限,发现5款样本包括「小米Mi」(#2)、「imou」(#3)、「BotsLab」(#5)、「eufy」(#6)及「EZVIZ」(#8)的应用程式存取权限过多,而当中部分样本存取的资料亦较为敏感,例如读取装置上的行事历、帐户资料、用户正在使用的应用程式等,装置内的敏感资料有机会因而外泄。

用户安装及使用监控镜头的应用程式前,须留意应用程式要求存取用户资料的权限,因一旦下载程式及完成安装,有关权限就会容许程式自动存取相关资料而毋须再经用户同意,用户亦无法知悉相关资料会如何及何时被使用。

3款应用程式的讯息显示有待改善

若在「TP-Link」(#4)、「BotsLab」(#5)及「EZVIZ」(#8)的应用程式的登入版面输入不存在的帐户,程式会弹出讯息显示该帐户并不存在,骇客便可透过不断尝试找出真实存在的帐户名单,设计欠理想。

应用程式储存资料安全性欠理想

测试发现,全部样本于应用程式内储存资料时的安全性不足,包括会将用户部分敏感资料例如电邮地址、帐户名称或密码等储存于普通文字档,而在相隔一段时间后才把资料移除,没有使用加密技术来保护资料,令骇客或可轻易取得该等用户资料。本会建议生产商在储存用户的敏感资料前,先把资料加密处理,以加强保障用户的敏感资料的安全性。

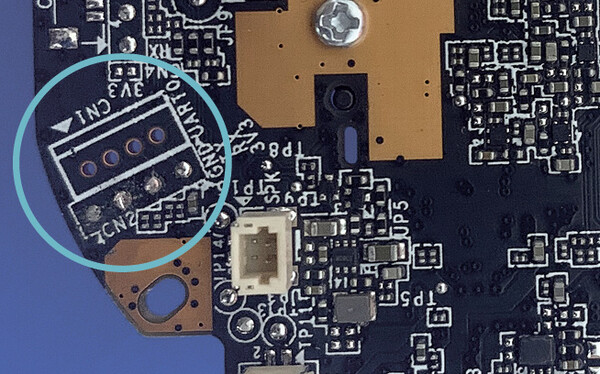

7款样本没有移除除错埠

为了设计产品及侦测产品的各种漏洞,家用监控镜头的电路板大多备有除错埠(debug port),是次检测发现,7款样本包括「小米Mi」(#2)、「imou」(#3)、「TP-Link」(#4)、「BotsLab」(#5)、「EZVIZ」(#8)、「reolink」(#9)及「D-Link」(#10)没有移除电路板上的除错埠,用户只需把监控镜头的外壳移除及于除错埠接驳合适的接头,便可访问操作系统命令介面,及进一步读取监控镜头储存于记忆体的资料或修改软件。以上7款样本均存有安全风险。

大部分样本没有移除电路板上的除错埠